响应90大大的号召。。。。

这文章原本是发在90sec的,现在挪到ihonker

201x年1月10日 星期五 天气晴 宜搞站禁搞基

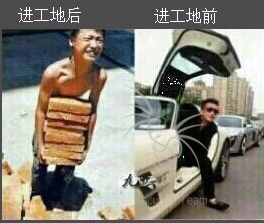

小明在工地已经搬砖一个月了,一张图体现小明生活现状。今天老大端着咖啡走了过来,用着赞许和认可的眼光看着我说:“小明啊,小伙子不错啊,这有个光荣的任务,你愿不愿意做?”。小明心里一顿诅咒,嘴上还是乖乖的说:“没问题”!

0x01 渗透中的代码审计

渗透中的代码审计和平时挖漏洞还是有很大区别的,首先就是环境问题,必须把握程序所处环境(不要你挖个linux下才能执行的漏洞,而目标却是windows),比如:你发现网站有nginx的解析漏洞xxx.xx/1.php,你现在的目的就是挖一个能够把特定代码写道服务器上web目录的漏洞,然后你发现会有报错记录到日志文件的问题,然后直接报错中加入代码,然后访问日志文件/log/xx.log/1.php成功getshell。

说了那么多其实就是想说渗透中挖的漏洞可能在平时看上去并不算一个漏洞。渗透中挖掘漏洞重点是把握所处环境,把握自己需求,尽量的黑盒挖掘有用信息判断环境配置,然后再白盒代码。当然说道了代码审计,你必须得有代码啊,代码来源可能有很多种:1.程序开源的、2.搞了一个同源码搭建的其他网站、3.发现了个代码读取漏洞、4.svn源码泄漏、5.网站目录下来了个webroot.zip等等(这些基本是我遇到过的情况)

0x02 按部就班找短板

拿出旁坐大牛给的二级域名神器(密码核武器),秒出二级域名,大致秒看来下,发现“Powered by X-Space 4.0 UC”,顿时我就高兴了,多人博客程序,国内两大多人博客程序lxblog(phpwind的)和SupeSite/X-Space(康盛的(康盛不熟,dz知道么))都停止更新了,也就是说漏洞没修补,啪啪啪wooyun一搜果然有人挖,你懂的,报错注入

[PHP] 纯文本查看 复制代码 http://xxx.xxxx.xxx/batch.common.php?action=modelquote&cid=1&name=members%20where%201=1%20and%201=(updatexml(1,concat(0x7c,(select%20username%20from%20supe_members%20where%20groupid=1%20order%20by%20uid%20limit%209,1),0x5e24),1))%23

通过这个注入我们获得了一下信息:

1.可访问数据库:dzbbs、supesite、ucenter,哈哈是康盛那一套。

2.sqlmap跑出所有管理员数据(加盐的不代表没有破解希望啊)

3.uc_key,这个才是重点,康盛全套东西都是以ucenter为用户数据核心的

通过以上的信息思路来了:

1.通过supesite注入-->获取ucenter数据库中uc_key(dzbbs的uc_key和supesite的uc_key)-->uc_key getshell

2.破解出一个管理员密码(dzbbs或supesite)-->进后台getshell

说点题外话:上边提到lxblog让我想起来有一次搞站,也是搞不动了,但是发现了是lxblog的程序,没办法了,只有硬挖了,当时我灵机一动,跑去官网论坛翻阅bug报告留言,看见有人报告bug没有引起开发的重视,然后我通过这个bug快速挖了个前台注入和后台getshell

0x02 细诉UC_KEY getsehll

1.寻找uc_key藏身处

a.配置文件

b.数据库

ucenter中必有

dz 7.2等数据库中有,dz x系列无

2.使用uc_key

a.康盛系列getshell(exp没时间全部写了)

b.第三方getshell(第三方程序使用ucenter,exp需特定自写)

3.一个exploit不能走天下

uc_key getshell的exp不是每个程序都通用的,有的加密函数不同,需自己本地测试

4.此次渗透日了狗

各种不可写,只有特定目录可写,uc_key getshell失败,但峰会路转的是破解出了一个管理员,于是自挖supesite后台getshell

0x03 被逼自己挖漏洞

按理说,supesite后台getshell,是很容易的,但是上面已经说了,各种不可写。

在这种情况下,不用写的getshell漏洞成了必经之路(什么远程文件包含,本地文件包含(包含日志文件),代码执行等等),最后我发现了一个类似插件上传的地方,插件上传一般是传压缩包,幸好压缩包放置目录是可写的,但是解压目录就不可写了,运气好的是,程序在解压压缩包后 在写入插件目录之前,有一个包含,包含的是压缩包里的一个特定文件,哈哈,于是构造特定压缩包,成功向可写目录写入webshell。(具体代码分析不写了,本来打算写的,但是前几个投稿乌云被pass,这篇是以前写好的稿子)

0x04 总结

最后成功拿到shell,小明累的头昏眼花回了家,已再无精力向吉泽老师学习新知识。

ps:第2部分和第3部分,本打算各种详写,和代码分析,最后,投稿失败,打击信心,不写了。 |